互联网协议-Chapter 5 Security and Network Management

Security + Network Management

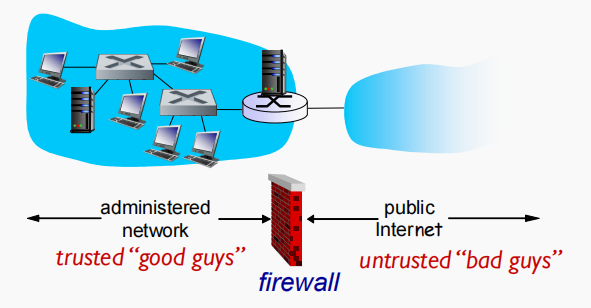

Firewalls

isolates organization’s internal net from larger Internet, allowing some packets to pass, blocking others

将组织的内部网络与更大的互联网隔离开来,允许一些数据包通过,阻止其他数据包

防火墙(firewall)是一个硬件和软件的结合体,它将一个机构的内部网络与整个因特网隔离开,允许一些数据分组通过而阻止另一些分组通过。

- prevent denial of service attacks:

SYN flooding: attacker establishes many bogus TCP connections, no resources left for “real” connections

- prevent illegal modification/access of internal data

attacker replaces homepage with something else

- allow only authorized access to inside network

set of authenticated users/hosts

- three types of firewalls:

stateless packet filters

stateful packet filters

application gateways

Stateless packet filtering

个机构通常都有一个将其内部网络与其 ISP(并因此与更大的公共因特网相连)相连的网关路由器。所有离开和进入内部网络的流量都要经过这个路由器,而这个路由器正是分组过滤(packet filtering)出现的地方

internal network connected to Internet via router firewall

router filters packet-by-packet, decision to forward/drop packet based on:

• source IP address, destination IP address

• TCP/UDP source and destination port numbers

• ICMP message type

• TCP SYN and ACK bits

example 1: block incoming and outgoing datagrams with IP protocol field = 17 and with either source or dest port = 23

• result: all incoming, outgoing UDP flows and telnet connections are blocked

一条过滤策略能够基于地址和端口号的结合。例如,一台过滤路由器能够转发所有Telnet 数据报(那些具有端口号23 的数据报)、但那些包括在一个特定的IP地址列表中的去往和来自的地址除外。

example 2: block inbound TCP segments with ACK=0.

• result: prevents external clients from making TCP connections with internal clients, but allows internal clients to connect to outside.

过滤也可根据 TCP ACK 比特是否设置来进行。如果一个机构要使内部客户连接到外部服务器,却要防止外部客户连接到内部服务器,这个技巧很有效。3.5节讲过,在每个TCP连接中第一个报文段的 ACK 比特都设为0、而连接中的所有其他报文段的 ACK 比特都设为1。因此,如果一个机构要阻止外部客户发起到内部服务器的连接,就只需直接过滤进入的所有 ACK 比特设为0的报文段。这个策略去除了所有从外部发起的所有TCP连接,但是允许内部发起TCP连接。

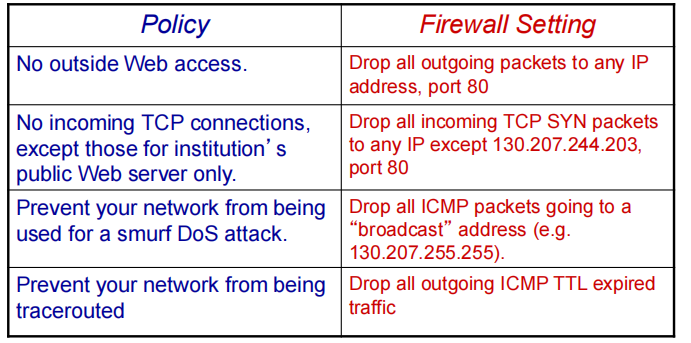

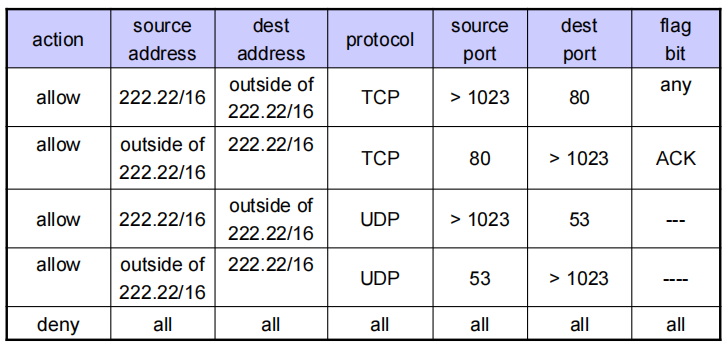

Access Control Lists

在路由器中使用访问控制列表实现防火墙规则,每个路由器接口有它自己的列表。

ACL: table of rules, applied top to bottom to incoming packets: (action, condition) pairs: looks like OpenFlow forwarding!

第一条规则允许任何具有目的端口80的 TCP分组离开该机构网络;

第二条规则允许任何具有源端口80且ACK比特置位的TCP分组进入该机构网络。

Stateful packet filtering

状态分组过滤器

track status of every TCP connection:增加了核对连接的状态跟踪

track connection setup (SYN), teardown (FIN): determine whether incoming, outgoing packets “makes sense” 通过跟踪SYN、FIN控制分组判断是否有意义(防止一些伪造成符合无状态分组过滤器ACL表项的包进入攻击)

为防火墙能够通过观察三次握手(SYN、SYNACK 和 ACK)来观察一条新连接的开始;而日当它看到该连接的个 FIN分组时。它能够观察该连接的结束

timeout inactive connections at firewall: no longer admit packets

当防火墙经过比如说60秒还没有看到该连接的任何活动性,它也能够(保守地)假设该连接结束了。

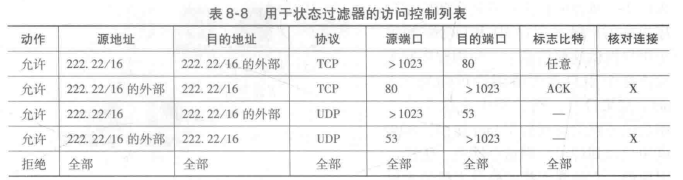

Application gateways

filter packets on application data as well as on IP/TCP/UDP fields.

应用程序网关除了看 IP/TCP/UDP首部外,还基于应用数据来做策略决定。

*example:*只允许内部客户的受限集合向外Telnet,不允许任何外部客户向内Telnet

要求所有Telnet用户通过网关进行Telnet。

对于有权限的用户,网关会建立到dest主机的Telnet连接。网关在2个连接之间中继数据

路由器过滤器阻止所有不是来自网关的Telnet连接。

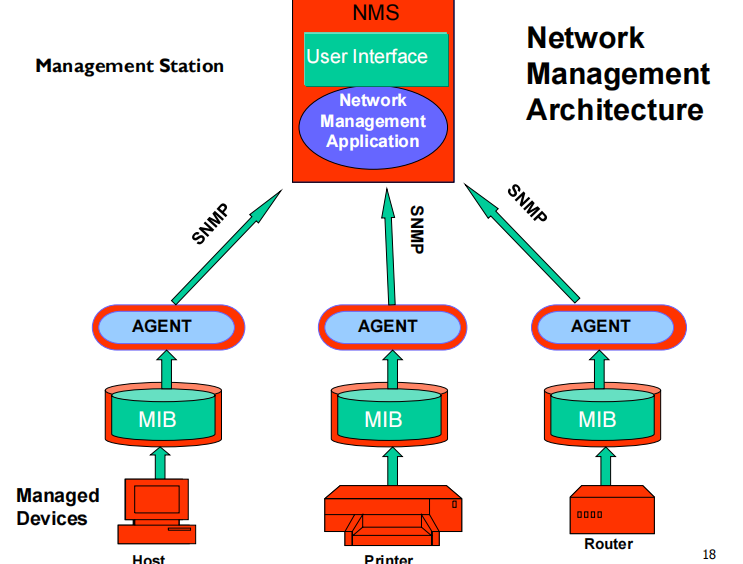

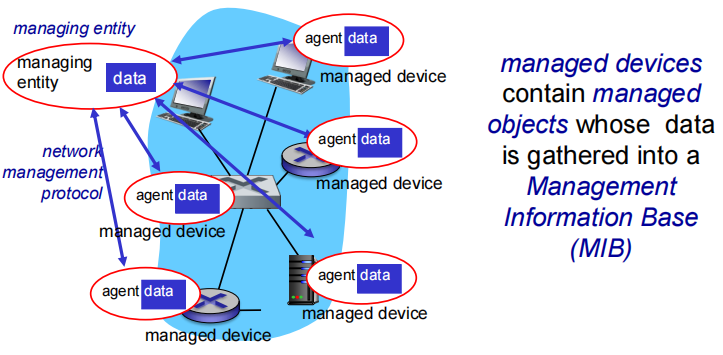

Network Management

Autonomous systems (aka “network”): 100s or 1000s of interacting hardware/software components

automatic way to report on large number of hosts, switches and routers

Network Management standards

OSI CMIP:Common Management Information Protocol

SNMP: Simple Network Management Protocol

Simple Network Management Protocol (SNMP)

便于管理信息交换的协议

A Protocol that Facilitates the exchange of management information

between network devices.

控制和监控网络设备的状态

•允许网络管理员:

管理网络性能

发现并解决网络问题

计划网络增长

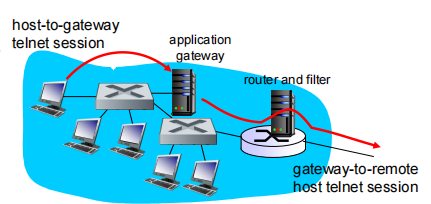

SNMP Basic Components

网络管理站

•收集和存储管理信息,并通过SNMP协议提供给网管使用

•可以是工作站或个人电脑

网络管理系统(NMS)

•执行监控和控制被管理设备的应用程序

代理

网络管理软件模块,位于被管理设备中

MIB (管理信息库)

•由经理和代理共同使用,存储和交换管理信息